Contenidos

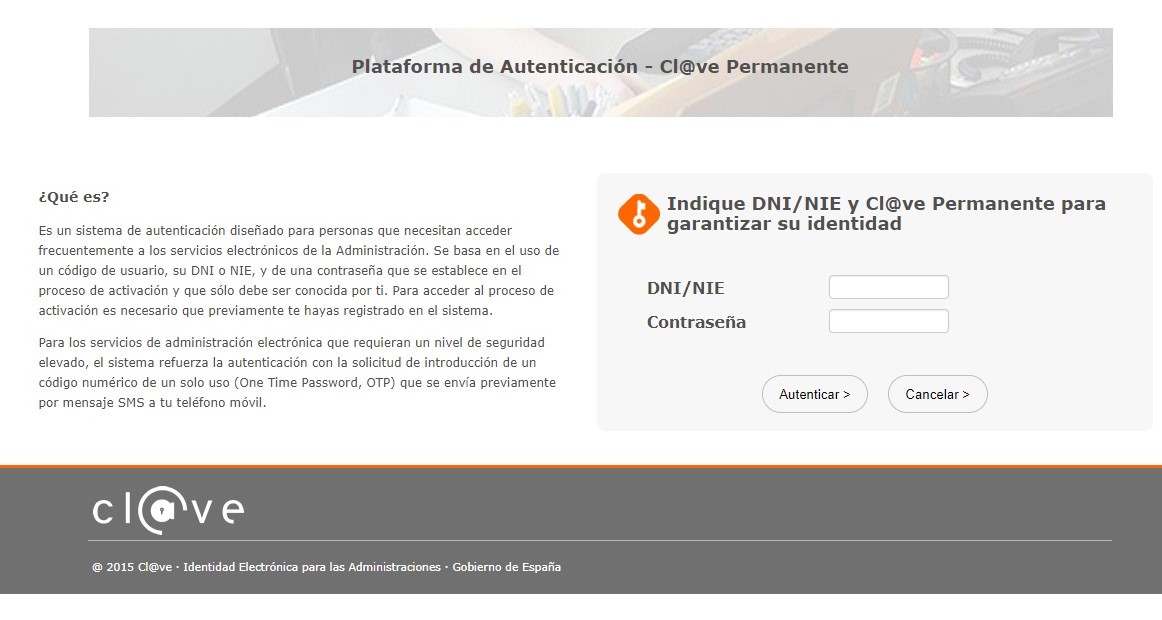

Plataforma de autenticacion clave permanente

Fido2 webauthn

El inicio de sesión de factor único con FIDO2 ofrece una autenticación fuerte como factor único. En muchos casos, esta autenticación de factor único es más segura que otras formas de autenticación de dos factores (como el SMS), ya que no hay secretos que puedan ser suplantados de forma remota cuando se utiliza FIDO2. El factor único FIDO2 utiliza la misma criptografía de clave pública fuerte con comprobación de origen para evitar la suplantación de identidad al igual que FIDO U2F, pero con la comodidad adicional de no necesitar nombres de usuario y contraseñas como primer factor para identificar al usuario.

Sí, esta opción está disponible. Los autentificadores de hardware que soportan CTAP2 pueden añadir la verificación del usuario requiriendo que los usuarios utilicen un PIN o un dato biométrico para desbloquear el autentificador de hardware para que pueda desempeñar su función. Esta preferencia depende principalmente de los vectores de amenaza de los implementadores, así como de los casos de uso. Por ejemplo, una gran institución bancaria podría considerar el uso de un PIN junto con una clave de seguridad para obtener un mayor nivel de garantía, mientras que un entorno de quiosco compartido basado en un almacén podría no hacerlo.

Inicio de sesión ssh con clave privada

Si aún no tiene una clave SSH, debe generar una nueva clave SSH para utilizarla en la autenticación. Si no está seguro de si ya tiene una clave SSH, puede comprobar si existen claves. Para obtener más información, consulte “Búsqueda de claves SSH existentes”.

Antes de añadir una nueva clave SSH al ssh-agent para gestionar sus claves, debería haber comprobado si existen claves SSH y haber generado una nueva clave SSH. Cuando añada su clave SSH al agente, utilice el comando ssh-add de macOS por defecto, y no una aplicación instalada por macports, homebrew o alguna otra fuente externa.

Webauthn

Las claves SSH pueden servir como medio para identificarse ante un servidor SSH utilizando la criptografía de clave pública y la autenticación desafío-respuesta. La mayor ventaja de la autenticación basada en claves es que, en contraste con la autenticación por contraseña, no es propensa a ataques de fuerza bruta y no se exponen las credenciales válidas, si el servidor ha sido comprometido (ver RFC 4251 9.4.4).

Además, la autenticación por clave SSH puede ser más conveniente que la autenticación por contraseña más tradicional. Cuando se utiliza con un programa conocido como agente SSH, las claves SSH pueden permitirle conectarse a un servidor, o a varios servidores, sin tener que recordar o introducir su contraseña para cada sistema.

La autenticación basada en claves no está exenta de inconvenientes y puede no ser apropiada para todos los entornos, pero en muchas circunstancias puede ofrecer algunas fuertes ventajas. Una comprensión general de cómo funcionan las claves SSH le ayudará a decidir cómo y cuándo utilizarlas para satisfacer sus necesidades.

Las claves SSH siempre se generan en pares, uno de los cuales se conoce como la clave privada y el otro como la clave pública. La clave privada sólo la conoces tú y debe estar a buen recaudo. En cambio, la clave pública puede compartirse libremente con cualquier servidor SSH al que desee conectarse.

Demostración de la huella digital de webauthn

La autenticación de host basada en certificados puede ser una alternativa muy atractiva en las grandes organizaciones. Permite rotar y gestionar cómodamente las claves de autenticación de los dispositivos y asegurar cada conexión.

Para las claves RSA, 2048 bits es probablemente una buena opción hoy en día (2017). Sin embargo, muchos criptógrafos recomiendan ahora cambiar a claves ECDSA y piensan que los avances en la factorización de enteros grandes pueden hacer que las claves RSA sean vulnerables a corto/medio plazo. Para ECDSA recomendamos utilizar claves de 521 bits (¡sic!), aunque probablemente sean seguras las de 384 o incluso 256 bits. No hay ningún beneficio práctico en el uso de claves más pequeñas.

Si se añaden claves autorizadas para las cuentas de root o de servicio, es fácil que sigan siendo válidas incluso después de que la persona que las instaló haya dejado la organización. También son una forma conveniente para que los hackers establezcan una presencia permanente en un sistema si no hay detección y alertas sobre nuevas claves no autorizadas.

Lo esencial de la autenticación de clave pública es que permite que un servidor acceda a otro sin tener que teclear una contraseña. Esta poderosa característica es la razón por la que se utiliza tanto para la transferencia de archivos (mediante el protocolo SFTP) y la gestión de la configuración. También la utilizan habitualmente los administradores de sistemas para el inicio de sesión único.

Entradas relacionadas

Bienvenid@, soy Patricia Gómez y te invito a leer mi blog de interés.